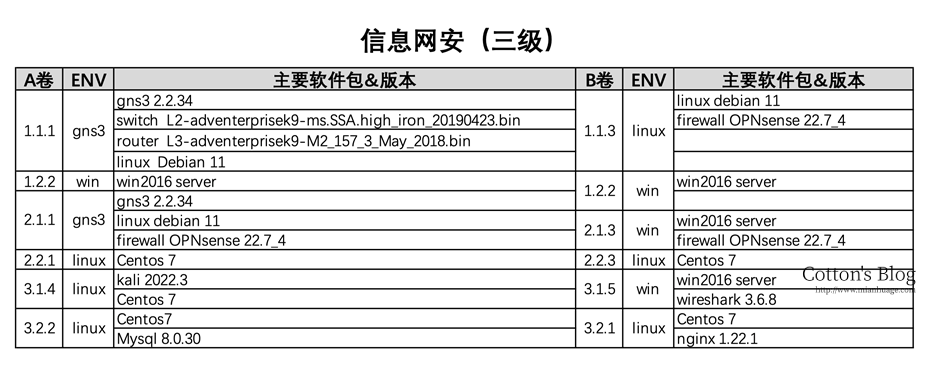

试题名称:路由器、交换机安全加固

试题代码: 1.1.1

- 两台linux (用户:root 密码:P@ssw0rd)

1.工作任务

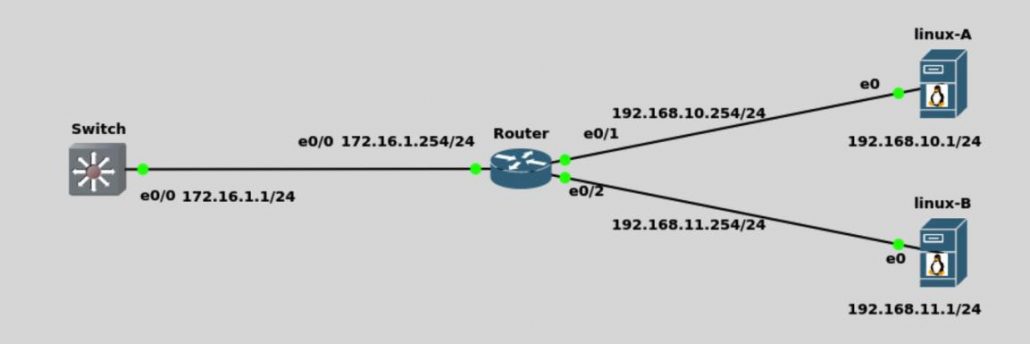

对路由器 RT 与交换机 SW 进行安全加固,逻辑拓扑图如下图如示:

具体要求如下:

在 GNS3 中打开项目 1.1.1;

开启 Switch 上的 SSH 服务以加密登录通信,创建用户 Inspc 密码为P@ssw0rd,用户登录后,可以完全管理交换机;

配置 Switch acl 策略 , 实 现 仅 允许 Linux-B 192.168.11.1 ping 通172.16.1.1 ,拒绝 192.168.10.1 到 172.16.1.1 的流量 ;

配置 Router acl 策略,实现拒绝 192.168.10.1 到 192.168.11.1 的流量;

设置完成后,在 Switch 和 Router 上分别保存当前配置文件,并导出到路径“/home/gns3/Documents/”内,交换机 Switch 的配置文件名为“Switch_private-config.cfg”及“Switch_startup-config.cfg”,路由器 Router 的 配 置 文 件 名 为 “Router_private-config.cfg” 及 “Router_startup- config.cfg”。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 |

enable config terminal line vty 0 15 login local transport input ssh privilege level 15 exit hostname sansuo username Inspc privilege 15 secret P@ssw0rd ip domain-name sansuo crypto key generate rsa 1024 ip ssh version 2 --------------------------------- access-list 110 permit icmp host 192.168.11.1 host 172.16.1.1 access-list 110 deny ip host 192.168.10.1 host 172.16.1.1 interface e0/0 ip access-group 110 in write Switch_private-config.cfg write Switch_startup-config.cfg --------------------------------- access-list 110 deny ip host 192.168.10.1 host 192.168.11.1 access-list 110 permit ip any any interface e0/1 ip access-group 110 in end ### 下面保存部分似乎有坑,只能write,然后再想办法导出来 write Router_private-config.cfg write Router_startup-config.cfgg |

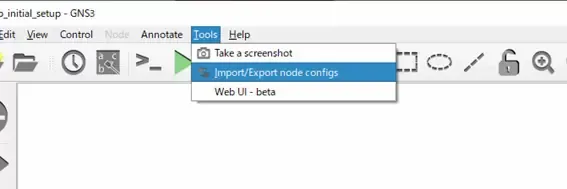

导出部分见最后链接3

### 下面保存部分似乎有坑,只能write,然后再想办法导出

gns3 导出

选择路径:“/home/gns3/Documents/”,并注意文件名字

试题名称:Windows防火墙和远程访问安全配置

试题代码: 1.2.2

1. 场地设备要求

(1)计算机一台

(2)Windows Server 虚拟机

2.工作任务

公司新增一台服务器用来运行独立的业务系统,该系统为了安全只需要开放远程桌面进行管理,你作为网络安全防护人员需要对服务器进行相关配置。相关用户账户已配置完毕,你仅需对以下具体要求进行设置:

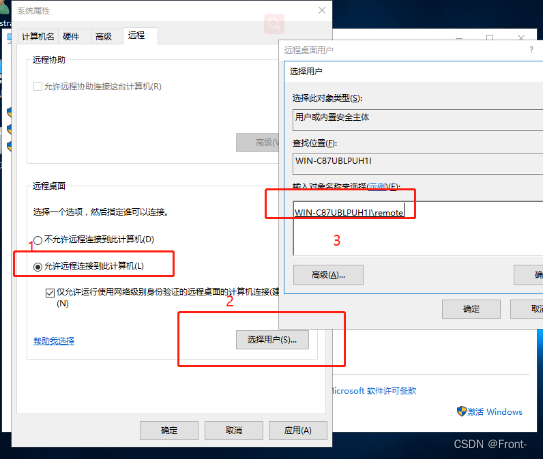

开启远程桌面,并授权 remote 账户进行远程桌面访问;

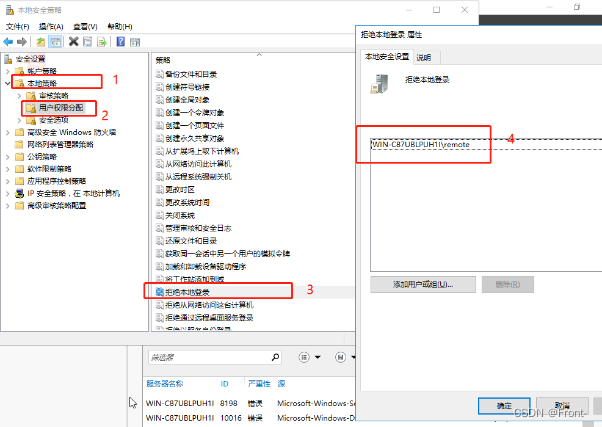

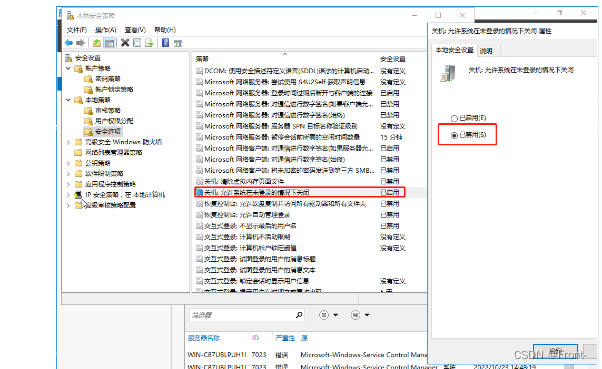

2 禁止remote账户本地登录,取消remote账户远程关机权限并将电源对话框中的“断开连接”选项隐藏;

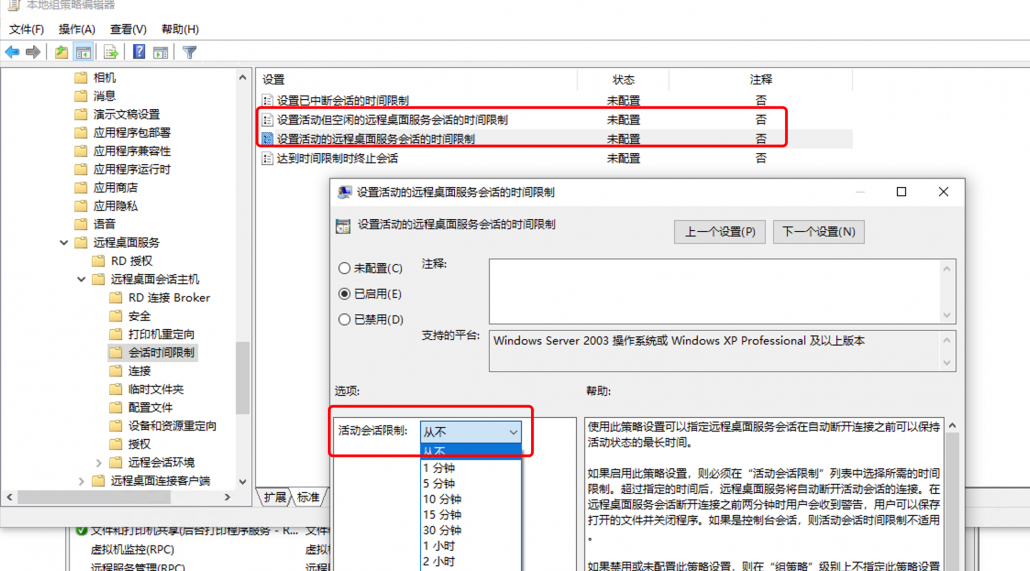

3)设置远程桌面连接无时间限制;

开放远程桌面 3389 端口的进出站连接,阻止 139、445 共享端口以及系统高危端口 137、138 端口的入站连接,以端口号命名规则;

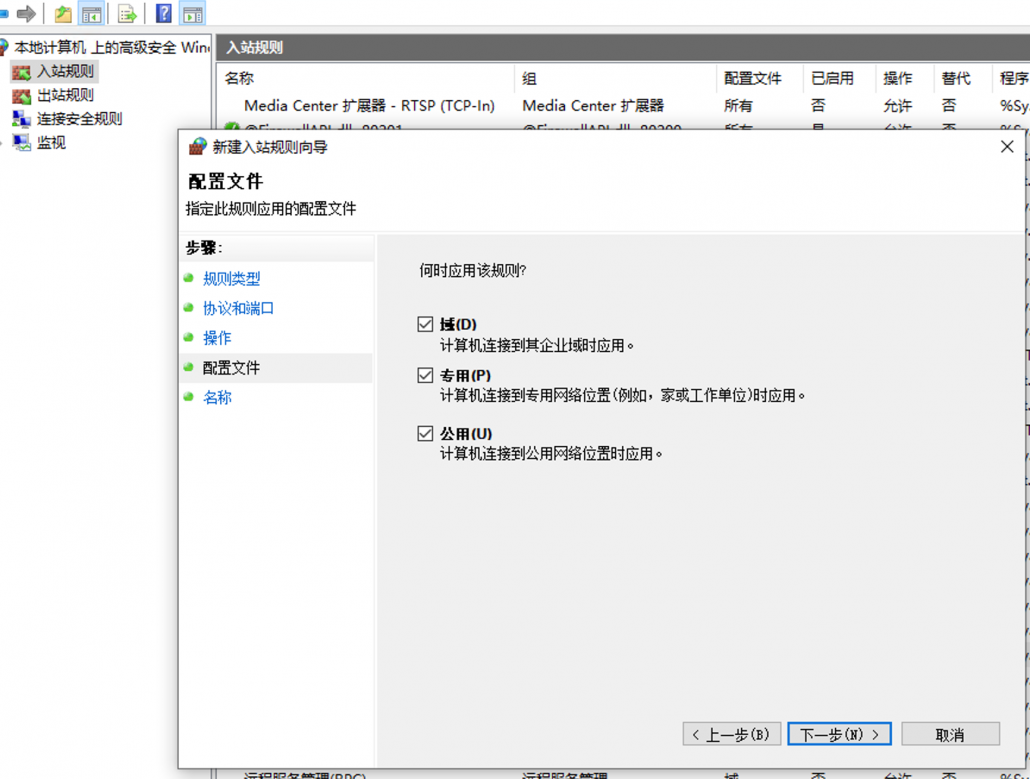

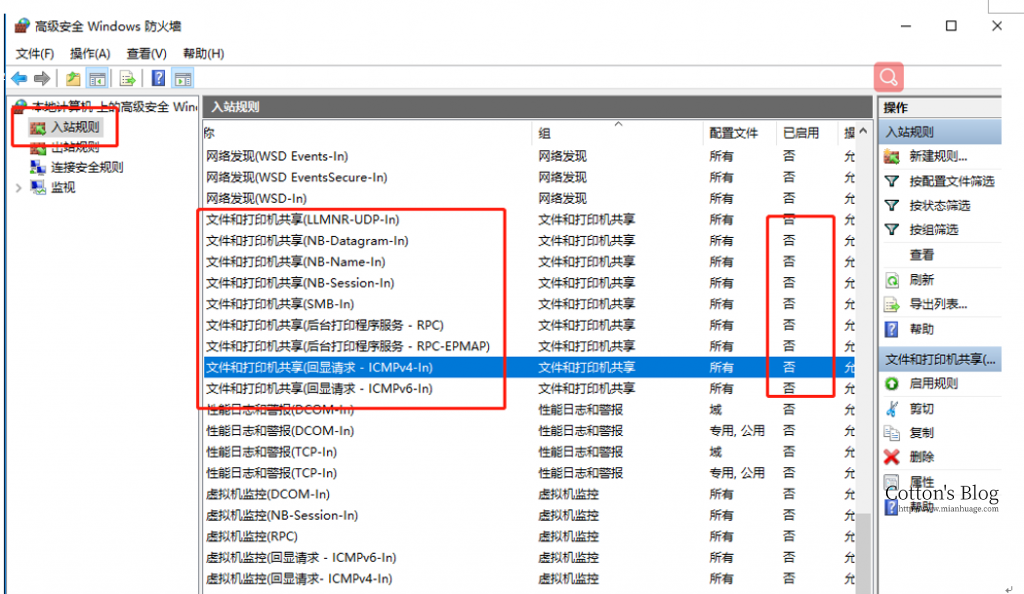

(5) 在防火墙入站规则中,禁止预定义的文件和打印机共享连接。全部禁用

解题

1、

这里缺一部分,提示 开通vip解锁 :(

尝试自己来

1,时间限制

开始-->运行-->gpedit.msc

计算机配置->管理模板->Windows组件->远程桌面服务->远程桌面会话主机->会话时间限制

找到下图这两个选项:设成从不。

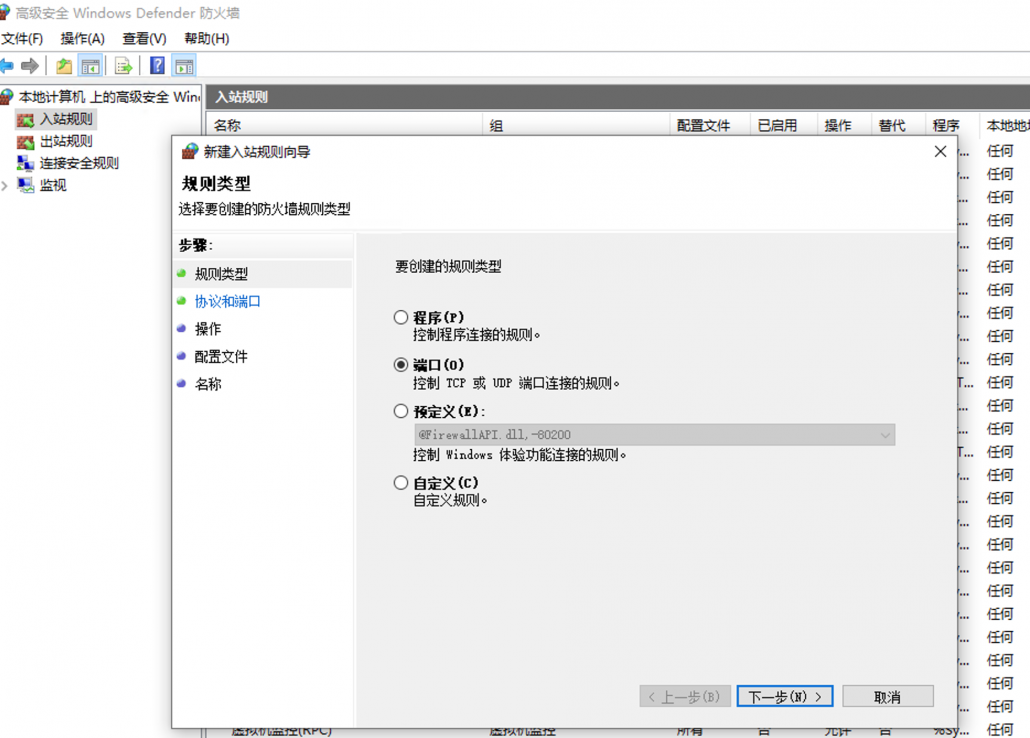

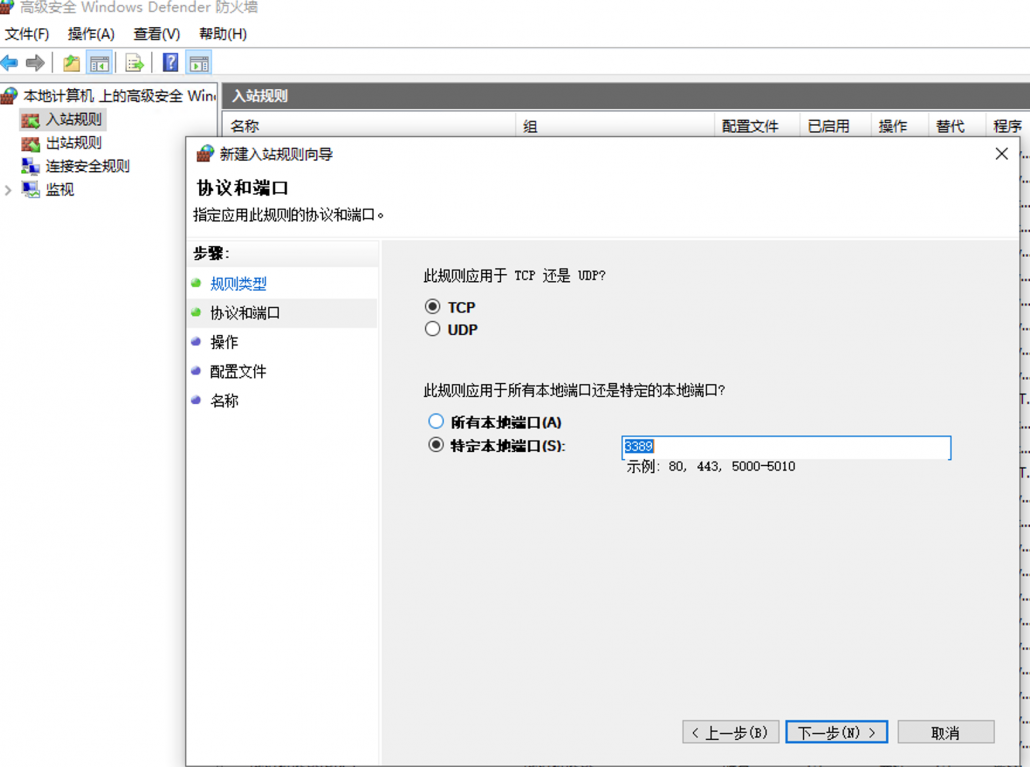

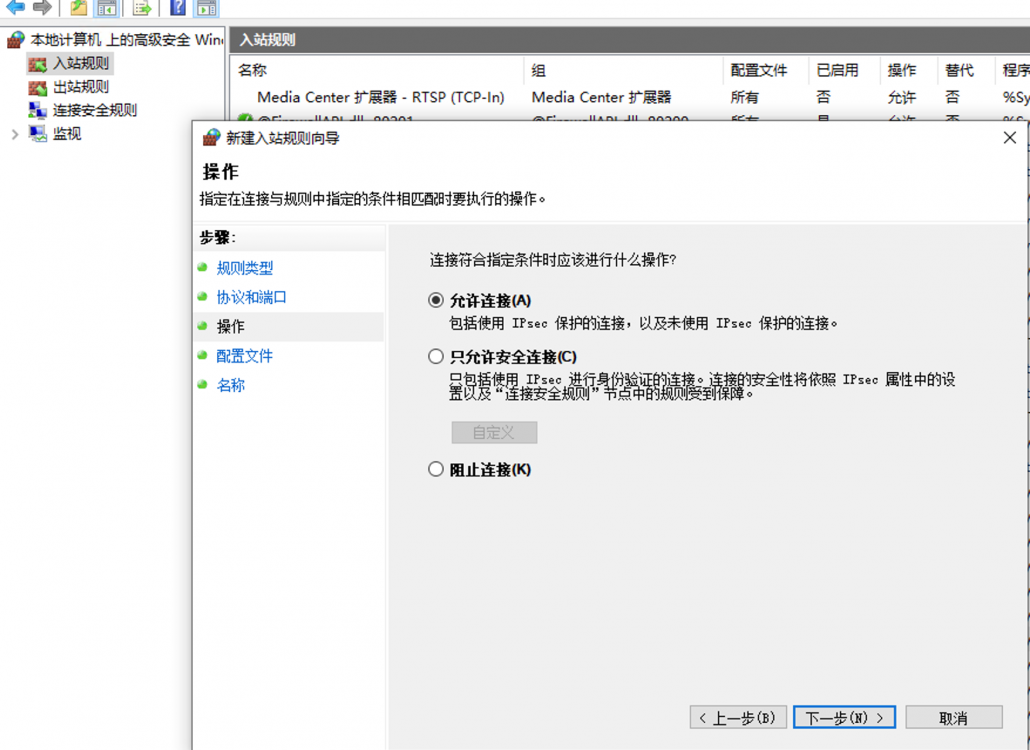

4. 开放远程桌面 3389 端口的进出站连接

在“运行”中执行 WF.msc 打开“高级安全 Windows 防火墙”,点击左侧的“入站规则”,然后点击右侧的“新建规则…”打开“新建入站规则向导”窗口,选择“端口”然后点击“下一步”按钮;端口类型选择“TCP”,下面选择“特定本地端口”,里面输入设置的远程登录端口以及Web端口,如:80, 433, 3389,然后点击“下一步”按钮;选择“允许连接”,然后点击“下一步”按钮;选中所有的选项,然后点击“下一步”;最后输入一个规则的名称,比如“允许远程连接和Web服务”,最后点击“完成”保存。

- 右键“入站规则”

- 选择“新建规则”

- 要创建的规则类型选择“端口”

- 在“特定本地端口”中填入需要关闭的TCP端口号“139, 445, 137,138”

- 操作选择“阻止连接”

- 配置文件一般全选“域”、“专用”和“公用”

- 输入规则名称“139, 445, 137,138关闭”或其他名称

以上同前面步骤即可。

在防火墙入站规则中,禁止预定义的文件和打印机共享连接。全部禁用

试题名称:防火墙安全配置

试题代码:2.1.1

2.工作任务

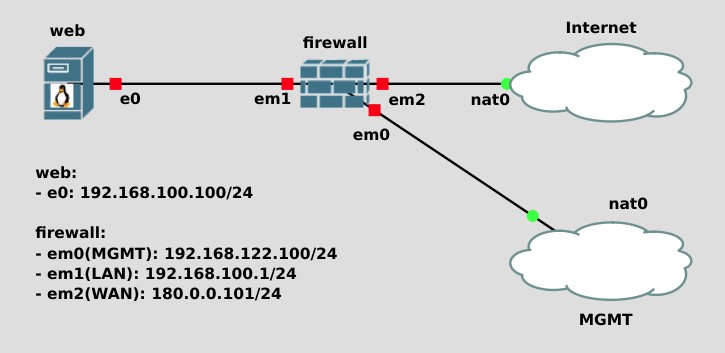

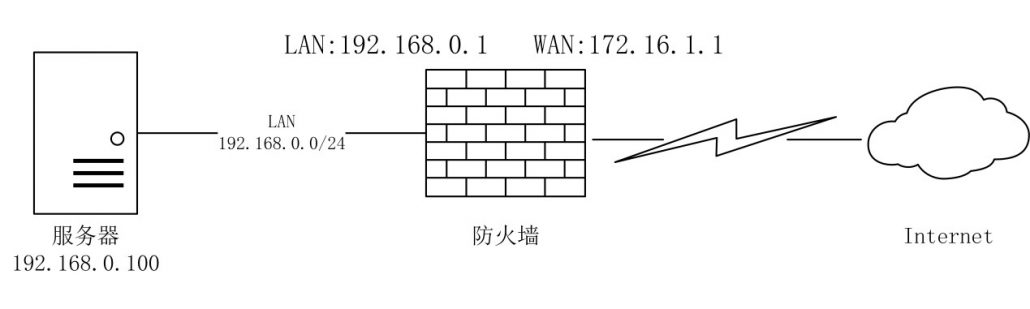

EBusines 公司为保护业务信息安全,购置了 WEB 应用防火墙,网络拓扑如图所示。防火墙的管理员账户信息:root/opnsense。

根据公司网络安全需求,需通过防火墙进行网络访问控制管理,请完成以下配置:

(1) 在GNS3 中打开项目2.1.1;

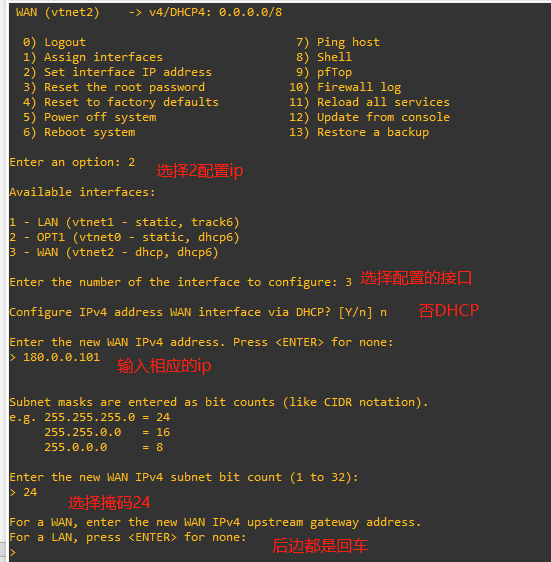

(2) 设置各接口IP 地址;

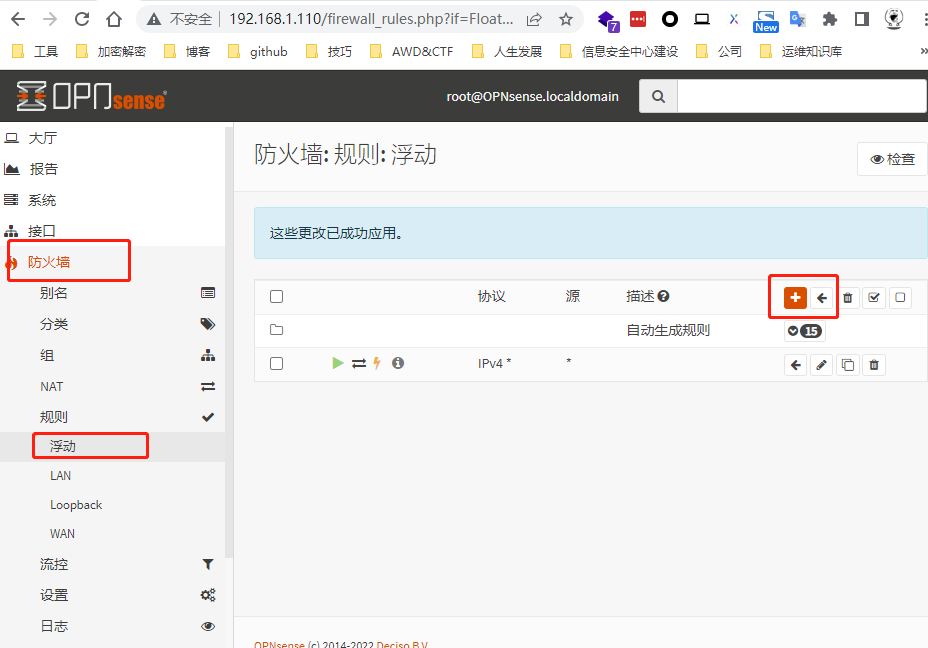

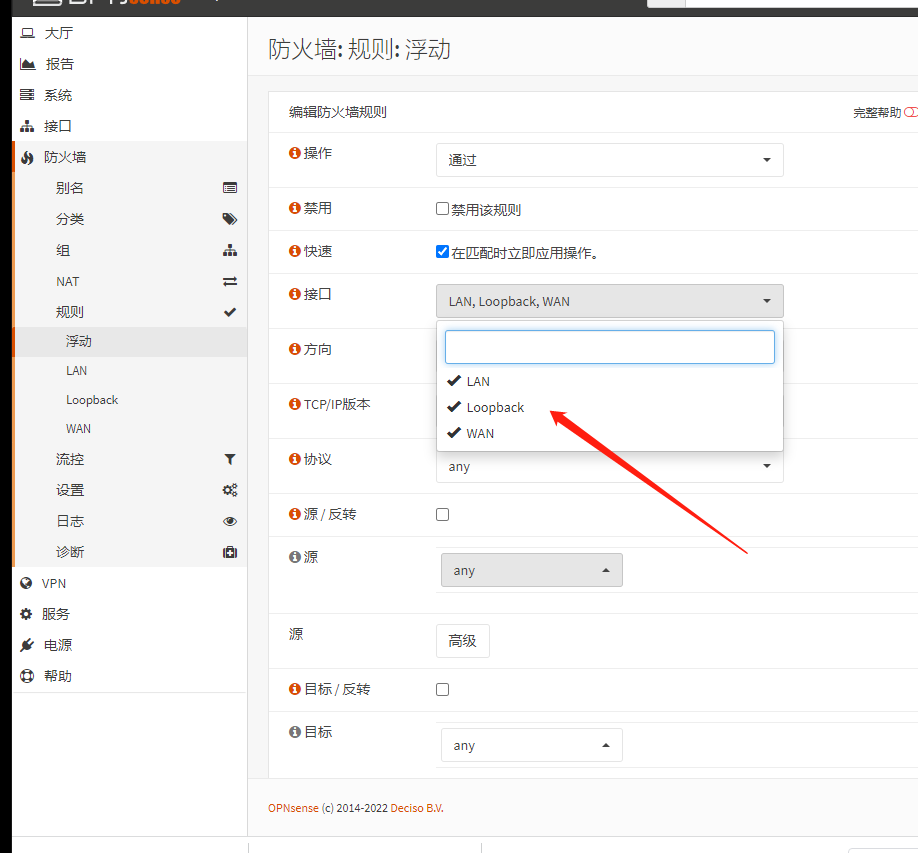

(3) 配置防火墙安全规则(允许所有IPv4 流量通过);

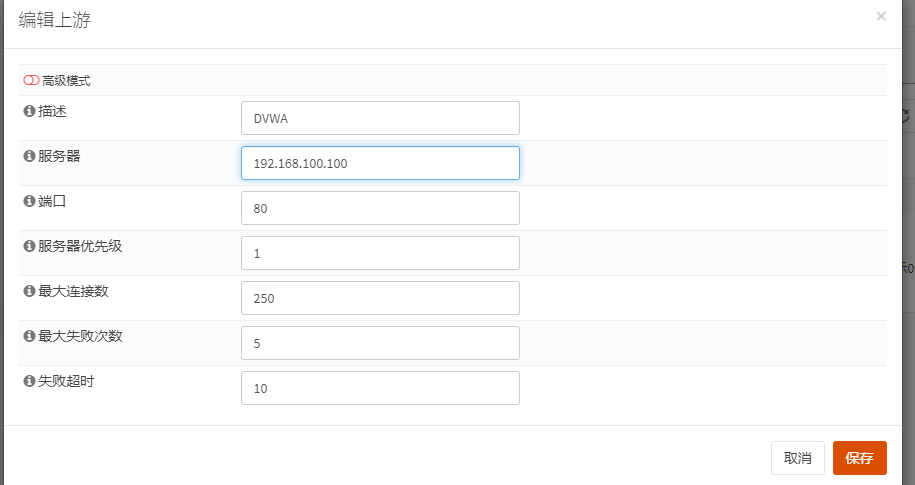

(4) 配置上游服务器保护站点描述为‘DVWA’,服务器为WEB 服务器,优先级

1,最大连接数为250,最大失败数为5,失败超时为10;

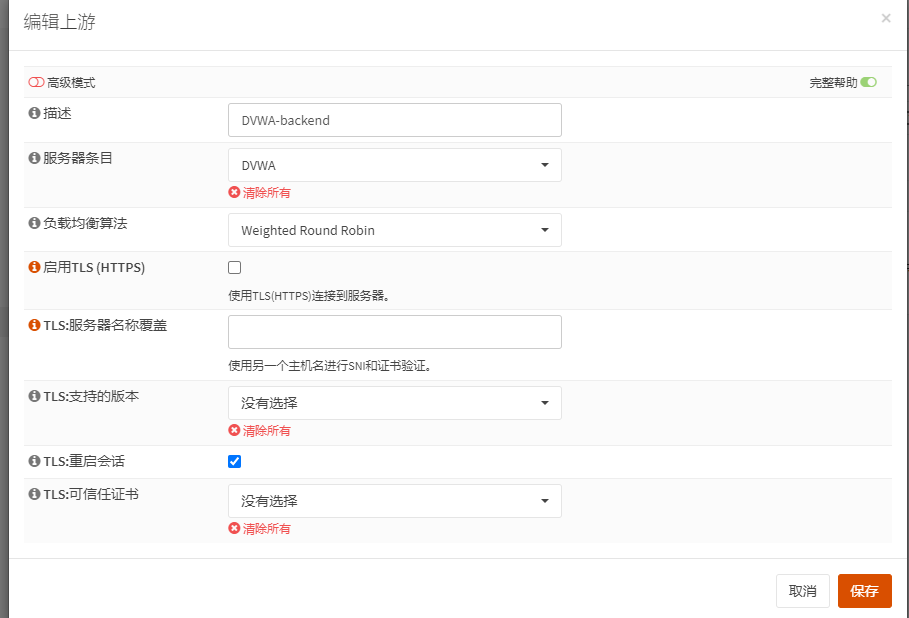

(4) 配置上游描述‘DVWA-backend’,绑定服务器条目,其他保持默认;

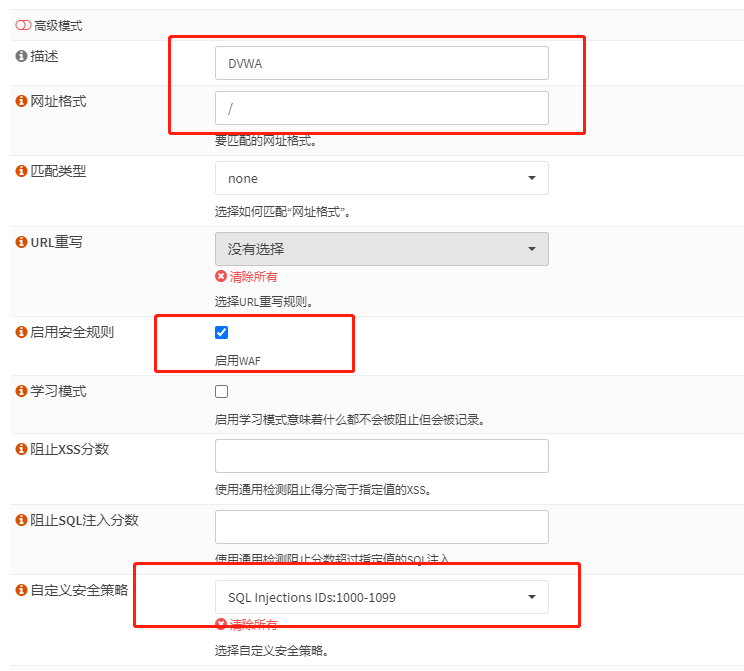

(5) 配置HTTP 本地描述为‘DVWA’,网址格式‘/’,在自定义策略中只勾选

SQL 注入,其他保持默认;

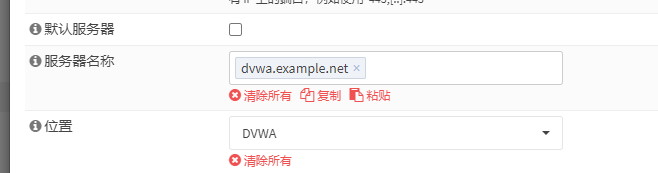

(6) 配置反向代理HTTP 服务器,服务器名称为‘dvwa.example.net’,绑定

位置,其他保持默认;

(7) 配置更改HTTPS 端口为8443,并禁用HTTP 重定向规则(端口80)

(8) 修改管理密码为Admin@123;

(9) 导出配置至“/home/gns3/Documents/”目录,文件名为“waf211.xml”。

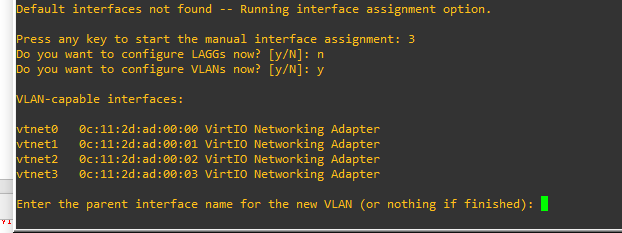

虚拟机中可配置不同接口的ip地址

3、配置防火墙安全规则(允许所有 IPv4 流量通过);

(4) 配置上游服务器保护站点描述为‘DVWA’,服务器为 WEB 服务器,优先级

1,最大连接数为 250,最大失败数为 5,失败超时为 10;

配置上游描述‘DVWA-backend’,绑定服务器条目,其他保持默认;

(5) 配置 HTTP 本地描述为‘DVWA’,网址格式‘/’,在自定义策略中只勾选

SQL 注入,其他保持默认;

配置反向代理 HTTP 服务器,服务器名称为‘dvwa.example.net’,绑定位置,其他保持默认;

配置更改 HTTPS 端口为 8443,并禁用 HTTP 重定向规则(端口 80)

(8) 修改管理密码为 Admin@123;

(9) 导出配置至“/home/gns3/Documents/”目录,文件名为“waf211.xml”。

试题名称:远程安全访问管理

试题代码: 2.2.1

1. 场地设备要求

虚拟化平台

CentOS7 系统用户 root,密码 admin@123

2.工作任务

有一台 Linux 服务器,需要在这台服务器上设置远程安全访问,要求管理员在服务器上创建用户 RemoteUser01,创建远程用户组 RemoteUserGroup,并且将 RemoteUser01 添加到 RemoteUserGroup 组中。具体要求如下:

将 ssh 服务的端口改成 2222

不允许 root 登录 ssh 服务

不允许空密码的客户登录

使用口令认证方式

3.技能要求

能管理用户和组;

能配置 ssh 服务。

|

1 2 3 4 5 6 7 |

groupadd RemoteUserGroup useradd -G RemoteUserGroup RemoteUser01 vim /etc/ssh/sshd_config # Port 2222 # PermitRootLogin NO #允许root登录 # PermitEmptyPasswords no #不允许空密码登录 # passwordAuthentication yes # 设置是否使用口令验证。 |

试题名称: 网络流量监控(模拟题A)

试题代码: 3.1.4

试题名称: 网络流量监控考核时间: 20min

1. 场地设备要求

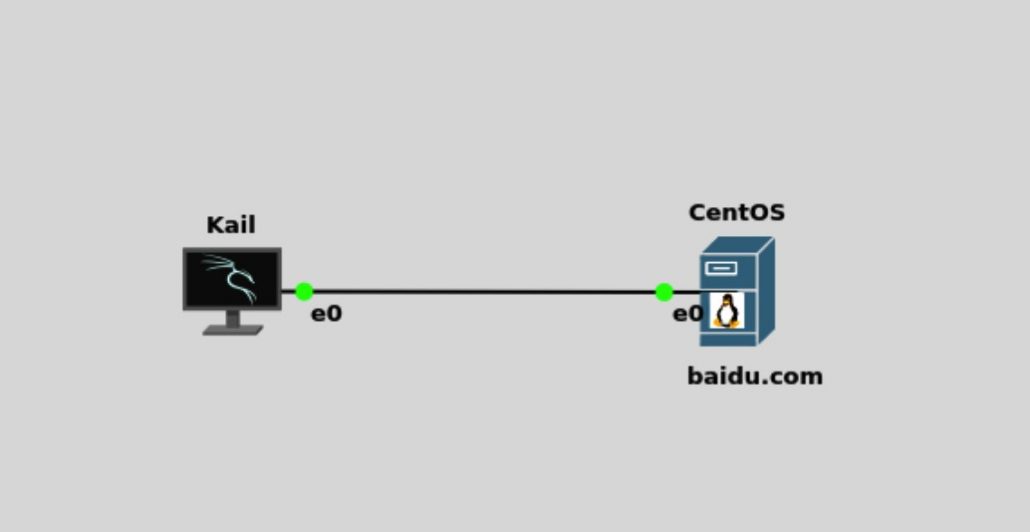

- CentOS7 虚拟机一台

- Kali 虚拟机一台(用户名:kali,密码:admin@123)

2.工作任务

某公司在一台 CentOS 的服务器中运行了域名 baidu.com 对应的网站服务, 但有部分客户反应在网站访问过程中有异常情况,请使用Kali 尝试访问baidu.com 的 Web 服务并使用 Wireshark 工具监控访问时的网络流量,具体要求如下:

运行 Wireshark,使用 Kali 访问 baidu.com 对应的 Web 服务时的活动网络接口,将抓包文件存放到/opt/a.pcap;

从流量中筛选出成功访问 baidu.com 对应的 Web 服务的 http 协议流量,

抓包文件存放到/opt/b.pcap;

解析:

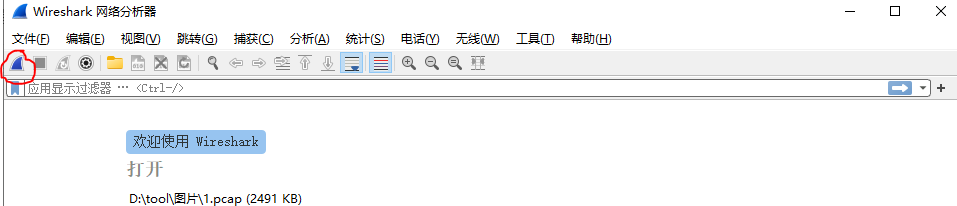

打开Wireshark开始抓包

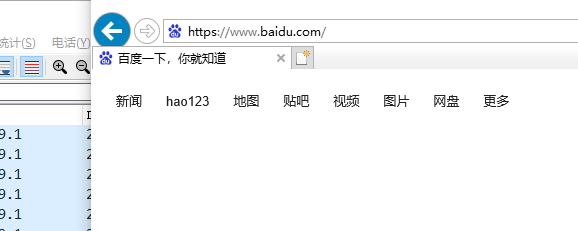

访问baidu.com

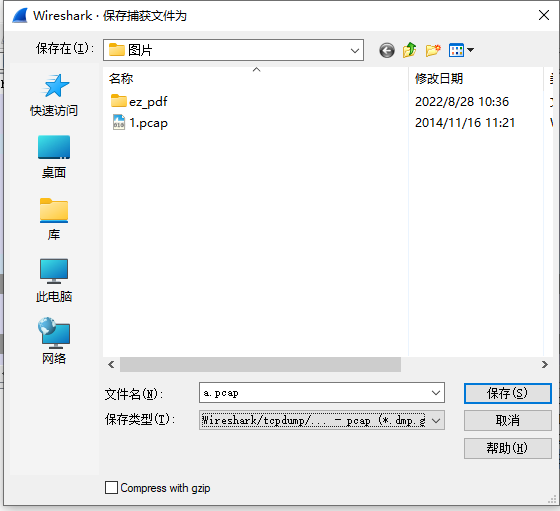

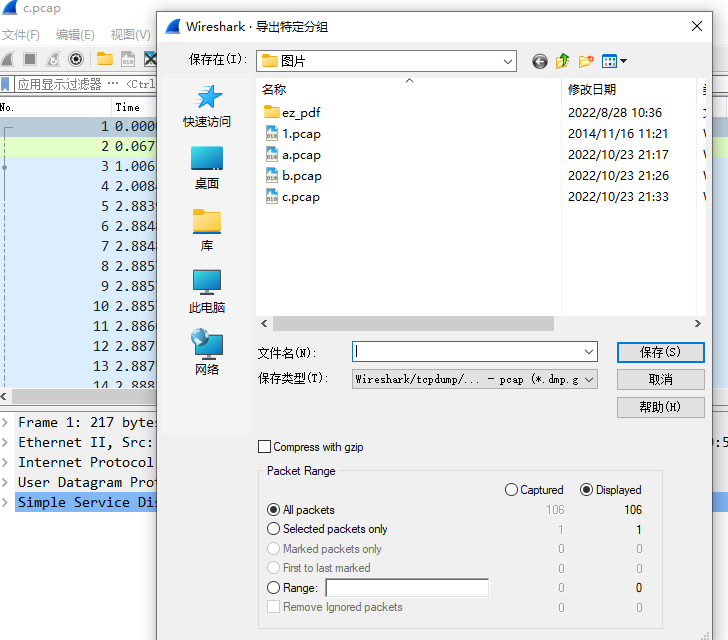

停止抓包并导出抓包文件至/opt/a.pcap

http.host == baidu.com

点击“文件”——>“导出特定分组”——>选择导出的数据包

试题名称:数据库查询日志提取

1. 场地设备要求

虚拟化平台

CentOS7 系统用户 root,密码 admin@123

2.工作任务

对 MySQL 数据库查询日志进行提取并存档备份,具体操作要求如下:

提取 MySQL 查询日志并将其重命名为“mysql_server_log.sql”,备份至“/root”目录下;

提取 MySQL 错误日志并将其重命名为“mysql_server_error.log”,备份至“/root”目录下。

解析:

cat /etc/my.cn 查看日志存放位置,默认位置为/var/log/

错误日志:log-error=/var/log/mysqld.log

cp /var/log/mysqld.log /root/mysql_server_error.log

查询日志: mysqldump -u root -p admin@123 mysql general_log >/rot/mysql_server_log.sql

general log 记录了客户端连接信息以及执行的SQL语句信息,通过MySQL的命令

show variables like '%general_log%'; 可以查看general log是否开启以及日志的位置

如果不知道mysql密码在my.cnf中添加skip-grant-tables使用免密码登录

|

1 2 |

cp /var/log/mysqld.log /root/mysql_server_error.log mysqldump --lock-tables=0 -u root -p mysql general_log >/root/mysql_server_log.sql |

试题名称:防火墙部署

试题代码: 1.1.2

1. 场地设备要求

计算机一台

虚拟化软件平台

已安装好 eNSP 的 Windows 虚拟机

Windows 系统用户 Administator,密码 Inspc@2021

2.工作任务

请对防火墙进行配置,具体要求如下:

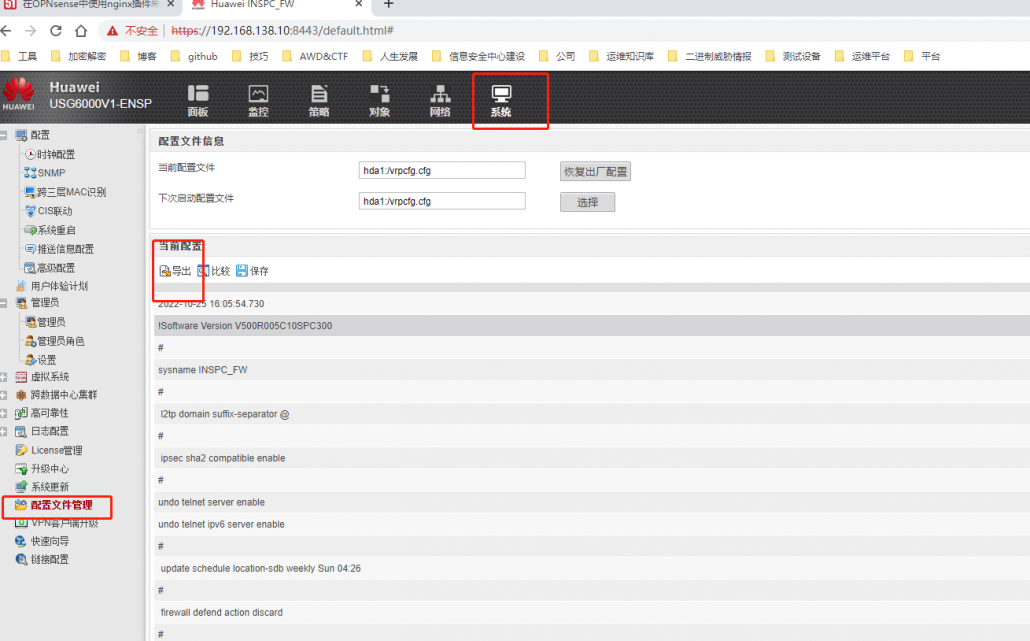

(1) 打开拓扑图配置建立防火墙连接,使其能正常使用WEB 控制界面;

(2) 打开火狐浏览器登录防火墙图形界面并设置登录新密码为Admin@123;

请使用向导模式对防火墙初始化并做好安全配置,防火墙主机名为:

INSPC_FW,系统时间为本地系统同步时间,上网接口:GE1/0/1,入网方式

为公网提供的IP 地址:182.75.80.100/255.255.255.0,网关:182.75.80.254,

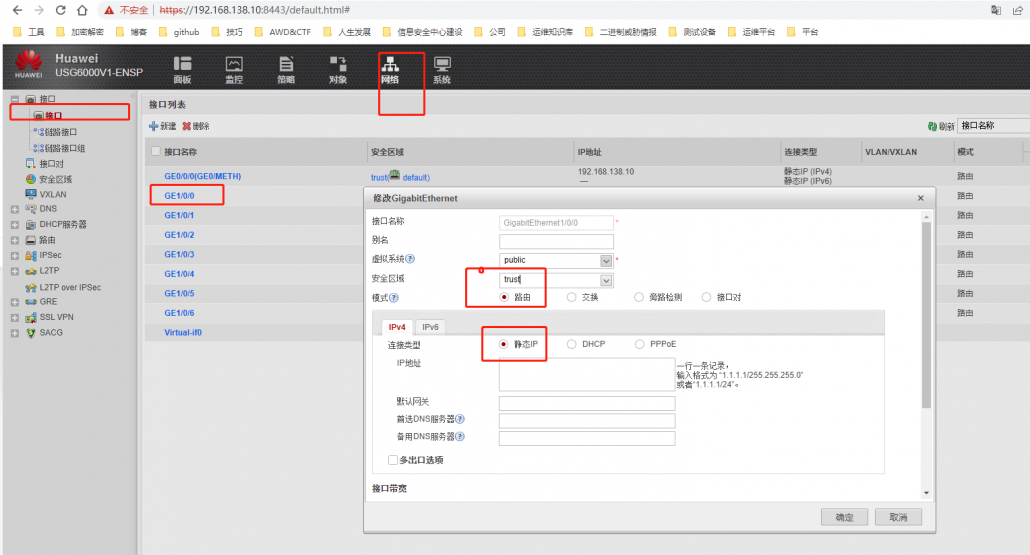

DNS 服务器:202.96.209.5,并配置局域网接口GE1/0/0 的IP:192.168.10.1/24,

安全区域:Trust,模式:路由模式,暂不开启DHCP 功能;

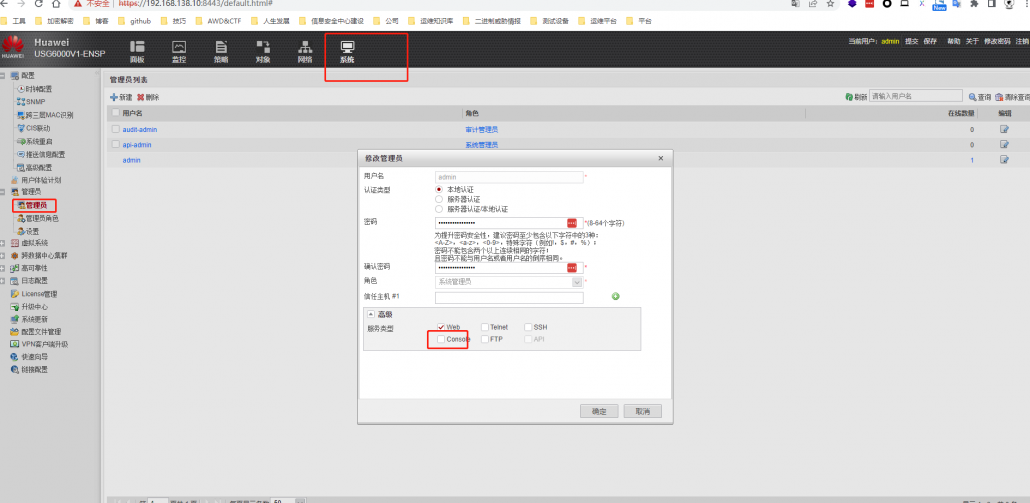

(3) 为了防止防火墙被无关工作人员连线登录,提高设备的安全性使用,需

修改管理员admin 属性:关闭其CONSOLE 的服务类型;

(4) 设置完成后,保存当前配置文件与拓扑图文件,并导出到桌面的“考生

文件夹”内,配置文件名为“GB3_112.cfg”,拓扑文件为“GB3_112.topo”。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 |

<USG6000V1>system-view [USG6000V1]interface GigabitEthernet 0/0/0 [USG6000V1-GigabitEthernet0/0/0]dis this 2022-10-25 15:50:12.670 # interface GigabitEthernet0/0/0 undo shutdown ip binding vpn-instance default ip address 192.168.0.1 255.255.255.0 alias GE0/METH # [USG6000V1-GigabitEthernet0/0/0]ip address 192.168.138.10 255.255.255.0 [USG6000V1-GigabitEthernet0/0/0]service-manage https permit [USG6000V1-GigabitEthernet0/0/0]service-manage ping permit |

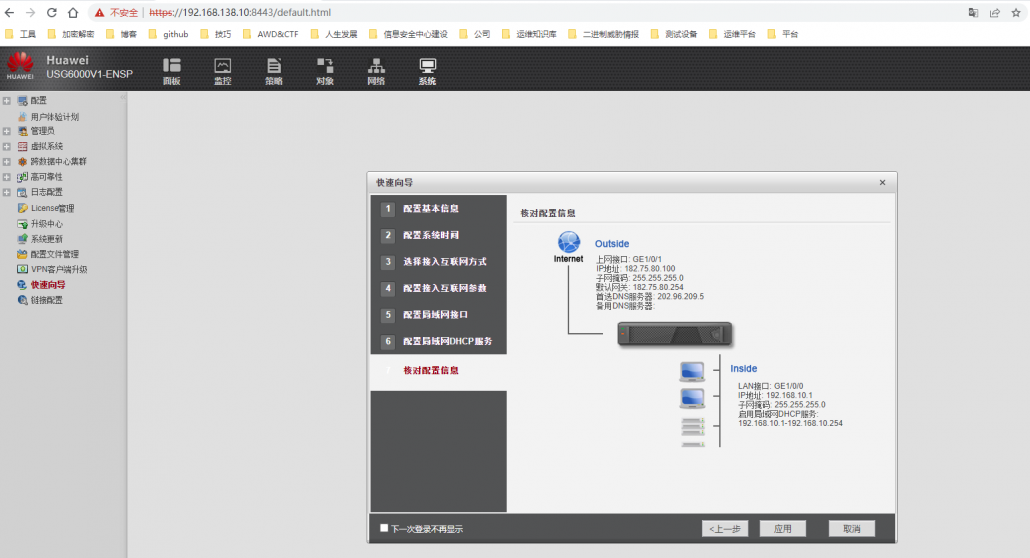

打开火狐浏览器登录防火墙图形界面并设置登录新密码为 Admin@123; 请使用向导模式对防火墙初始化并做好安全配置,防火墙主机名为: INSPC_FW,系统时间为本地系统同步时间,上网接口:GE1/0/1,入网方式为公网提供的 IP 地址:182.75.80.100/255.255.255.0,网关:182.75.80.254,

DNS 服务器:202.96.209.5,并配置局域网接口 GE1/0/0 的 IP:192.168.10.1/24,安全区域:Trust,模式:路由模式,暂不开启 DHCP 功能;

访问https://192.168.138.10:8443/default.html#

为了防止防火墙被无关工作人员连线登录,提高设备的安全性使用,需修改管理员 admin 属性:关闭其 CONSOLE 的服务类型;

设置完成后,保存当前配置文件与拓扑图文件,并导出到桌面的“考生文件夹”内,配置文件名为“GB3_112.cfg”,拓扑文件为“GB3_112.topo”。

试题名称:部署入侵检测/防御系统

1. 场地设备要求

- 计算机一台

- 虚拟化软件平台

- 已安装好 Opnsense 服务的 Linux 虚拟机

- Linux 系统用户 root,密码 Inspc@2021

2.工作任务

现在要求对相关目标站点部署有针对性的入侵防御措施,具体要求与拓扑如下:

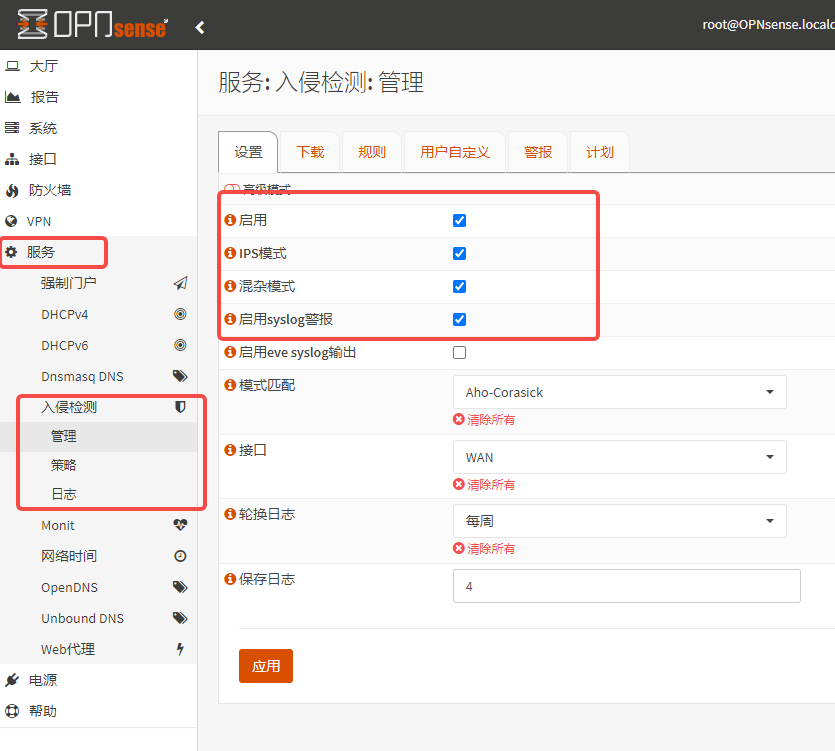

(1) 请使用宿主机打开火狐浏览器登陆Opensense 管理页面192.168.146.136,

用户名root,密码opnsense,登陆后找到入侵检测管理界面,启用的同时开

启IPS 模式、混杂模式、syslog 警报功能,勾选出入站的接口应用该服务;

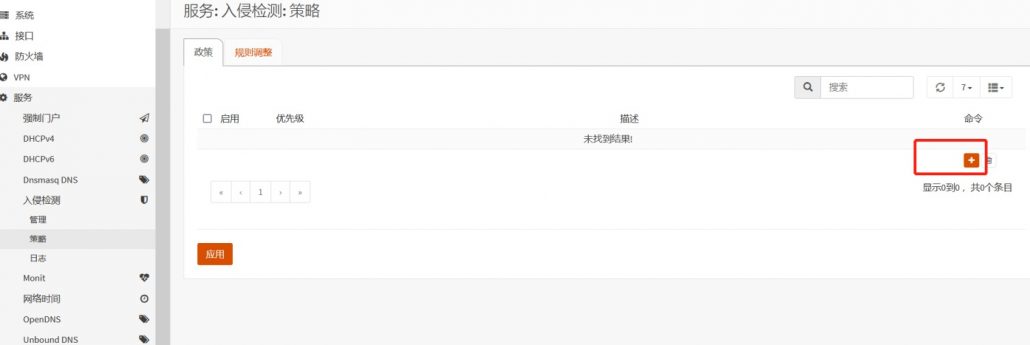

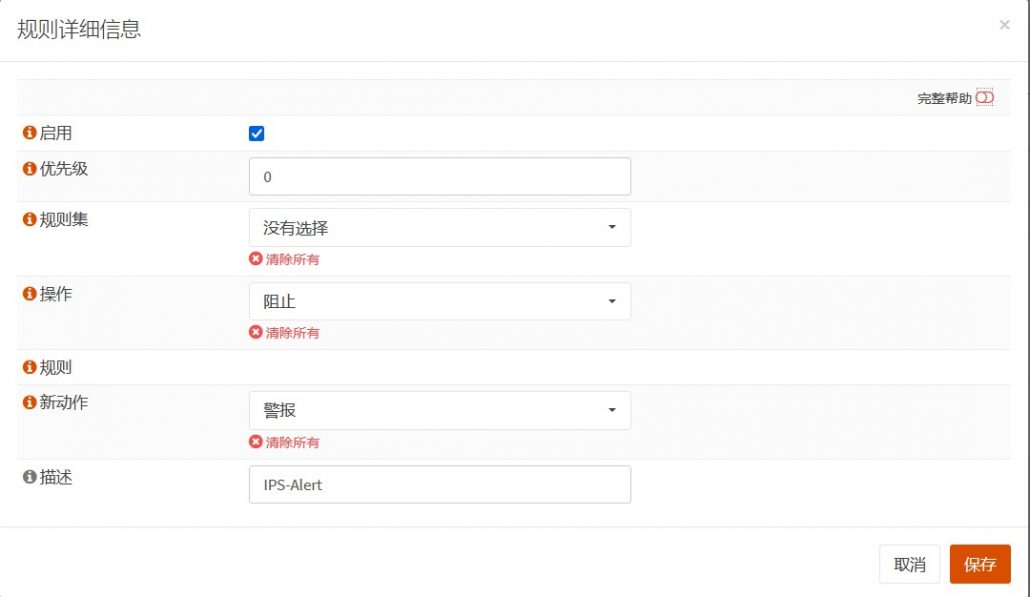

(2) 添加入侵防御策略,在访问服务器的流量上进行入侵防御,操作策略为丢弃并设置警报描述为IPS-Alert 方式;

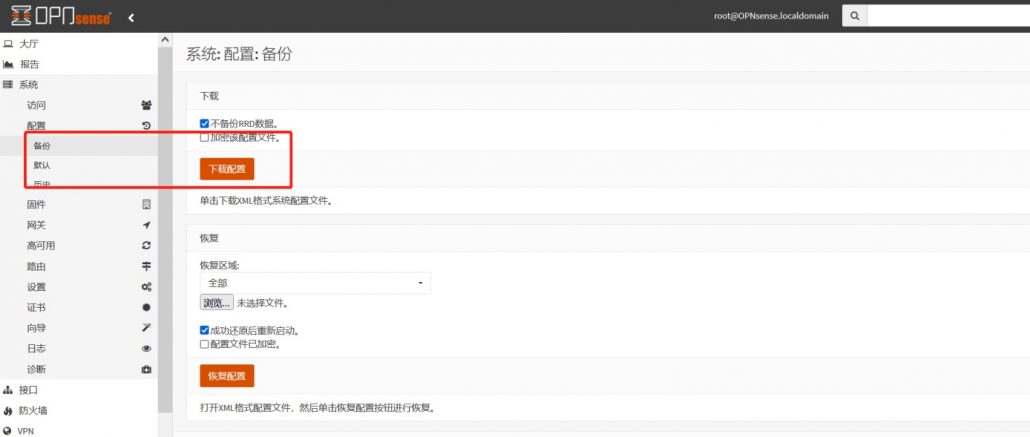

(3) 备份配置,命名为GB3_113.xml,并导出到桌面的“考生文件夹”内

请使用宿主机打开火狐浏览器登陆 Opensense 管理页面 192.168.146.136, 用户名 root,密码 opnsense,登陆后找到入侵检测管理界面,启用的同时开启 IPS 模式、混杂模式、syslog 警报功能,勾选出入站的接口应用该服务;

添加入侵防御策略,在访问服务器的流量上进行入侵防御,操作策略为

丢弃并设置警报描述为 IPS-Alert 方式;

备份配置,命名为 GB3_113.xml,并导出到桌面的“考生文件夹”内

试题名称:配置无线网络安全管理中心

试题代码: 1.1.4

1. 场地设备要求

计算机一台

虚拟化软件平台

已安装好 eNSP 的 Windows 虚拟机

Windows 系统用户 Administator,密码 Inspc@2021

2.工作任务

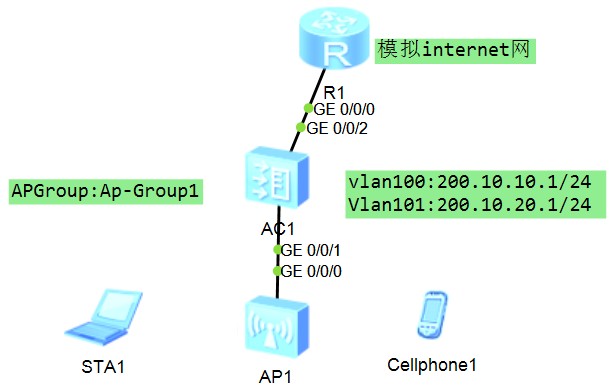

对 AC 进行配置,具体拓扑如下图所示(AC 设备型号为 AC6605,AP 设备型号为 AP6050DN):

具体要求如下:

根据拓扑配置 AC 设备的名称为 AC,并将 AC 的接口划入相应的 Vlan;

配置 AC 作为基于接口地址池的 DHCP 服务器,其中,VLANIF100 接口为

AP 提供IP 地址200.10.10.1/24,VLANIF101 为STA 提供IP 地址200.10.20.1/24;

配置 AP 上线:创建 AP 组“Ap-Group1”,用于将相同配置的 AP 都加入同一 AP 组中;

创建域管理模板,在域管理模板下配置 AC 的国家码为中国,并在 AP 组下引用域管理模板;

配置 AC 的源接口,在 AC 上离线导入 AP,并将 AP 加入 AP 组“Ap-Group1”中;并且根据 AP 的部署位置为 AP 配置名称,便于从名称上就能够了解 AP 的部署位置。并把 AP 部署在 1 号区域,命名此 AP 为 AP_1;

配置 WLAN 业务参数:创建名为“wlan-sec”的安全模板,并配置安全策略;创建名为“wlan-ssid”的 SSID 模板,并配置 SSID 名称为“wlan-inspc”;

创建名为“wlan-vap”的 VAP 模板,配置业务数据转发模式、业务 VLAN, 并且引用安全模板和 SSID 模板;

配置AP 组引用VAP 模板,AP 上射频0 和射频1 都使用VAP 模板“wlan-vap”的配置;

设置完成后,在 AC 上保存当前配置,配置文件名为“GB3_114.cfg”, 拓扑图另存为 GB3_114.topo。并导出到桌面的“考生文件夹”内

3.技能要求

能配置 AC;

能保存配置文件

4.质量指标

正确配置 AC 设备的名称为 AC,并将 AC 的接口划入相应的 Vlan;

正确配置 AC 作为基于接口地址池的 DHCP 服务器,其中,VLANIF100 接口为 AP 提供 IP 地址 200.10.10.1/24,VLANIF101 为 STA 提供 IP 地址200.10.20.1/24;

正确创建 AP 组“Ap-Group1”,用于将相同配置的 AP 都加入同一 AP 组中

正确配置域管理模板下配置 AC 的国家码为中国,并在 AP 组下引用域管理模板

正确配置AC 的源接口,在AC 上离线导入AP,并将AP 加入AP 组“Ap-Group1”中;把 AP 部署在 1 号区域,命名此 AP 为 AP_1

正确配置 WLAN 业务参数:创建名为“wlan-sec”的安全模板,并配置安全策略;创建名为“wlan-ssid”的 SSID 模板,并配置 SSID 名称为“wlan-inspc”

正确配置名为“wlan-vap”的 VAP 模板,配置业务数据转发模式、业务

VLAN,并且引用安全模板和 SSID 模板

正确配置配置 AP 组引用 VAP 模板,AP 上射频 0 和射频 1 都使用 VAP 模板“wlan-vap”的配置

正确保存配置文件

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 |

system-view sysname AC----------① vlan batch 100 to 101--------① dhcp enable # interface GigabitEthernet0/0/1--------① port link-type trunk port trunk pvid vlan 100 port trunk allow-pass vlan 100 101 # interface GigabitEthernet0/0/2---------① port link-type trunk port trunk allow-pass vlan 100 101 interface Vlanif100-------------② ip address 200.10.10.1 255.255.255.0 dhcp select interface # interface Vlanif101-------------------② ip address 200.10.20.1 255.255.255.0 dhcp select interface # wlan regulatory-domain-profile name default--------④ country-code cn-------------④ quit ap-group name ap-group1--------------③ regulatory-domain-profile default------④ quit quit capwap source interface vlanif 100-------⑤ wlan ap auth-mode mac-auth ap-id 0 ap-mac xxxx-xxxx-xxxx-----------⑤ ap-name ap_1-------------⑤ ap-group ap-group1---------⑤ quit security-profile name wlan-sec-------------⑥ security wpa-wpa2 psk pass-phrase a1234567 aes--------⑥ quit ssid-profile name wlan-ssid--------⑥ ssid wlan-inspc--------⑥ quit vap-profile name wlan-vap-------------⑦ forward-mode direct-forward service-vlan vlan-id 101 security-profile wlan-sec ssid-profile wlan-ssid quit ap-group name ap-group1------------⑧ vap-profile wlan-vap wlan 1 radio 0 vap-profile wlan-vap wlan 1 radio 1 quit save GB3_114.cfg-------------⑨ 注意:所有要求打“Y”或者“N”的地方都选择Y 不要忘记在eNSP导出拓扑图 |

试题名称:Windows安全策略配置

试题代码: 1.2.1

1. 场地设备要求

(1)计算机一台

(2)Windows Server 2016 虚拟机

2.工作任务

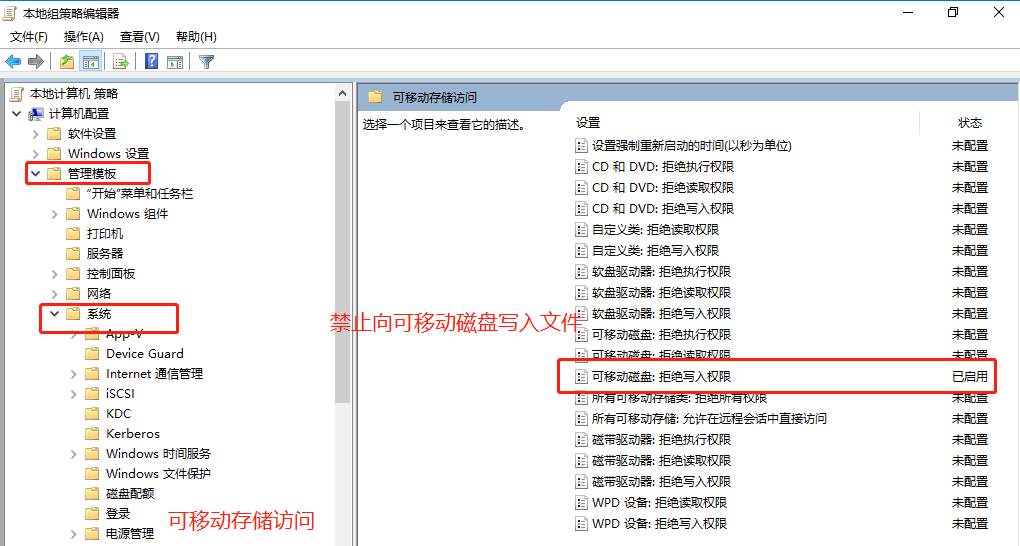

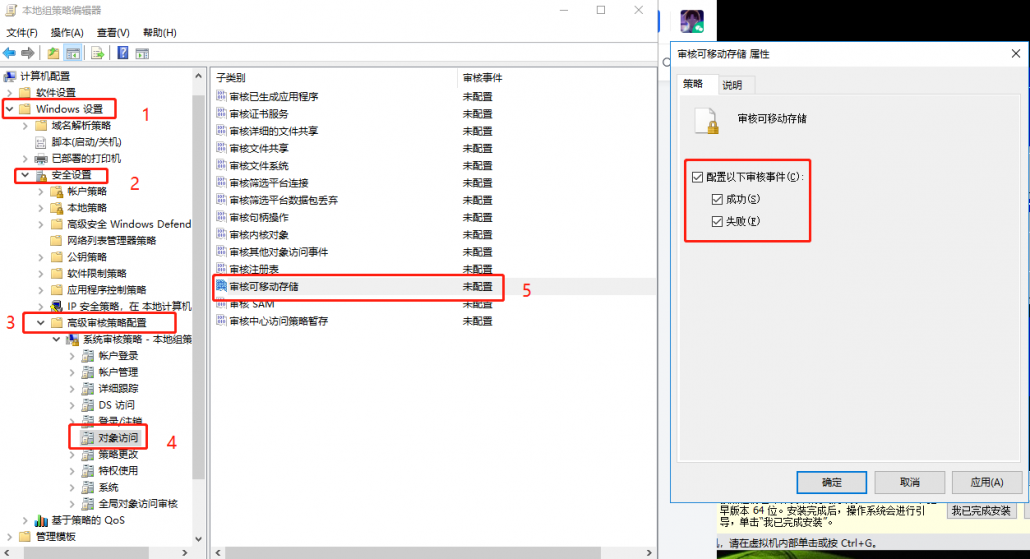

你是某企业的一名网络安全防护人员,现需要对公司服务器的安全做设置, 使其满足以下具体要求:(1) 此服务器可以通过可移动磁盘获取外部资料,但禁止通过可移动磁盘向外

转移资料;

(2) 记录可移动存储的成功访问事件;

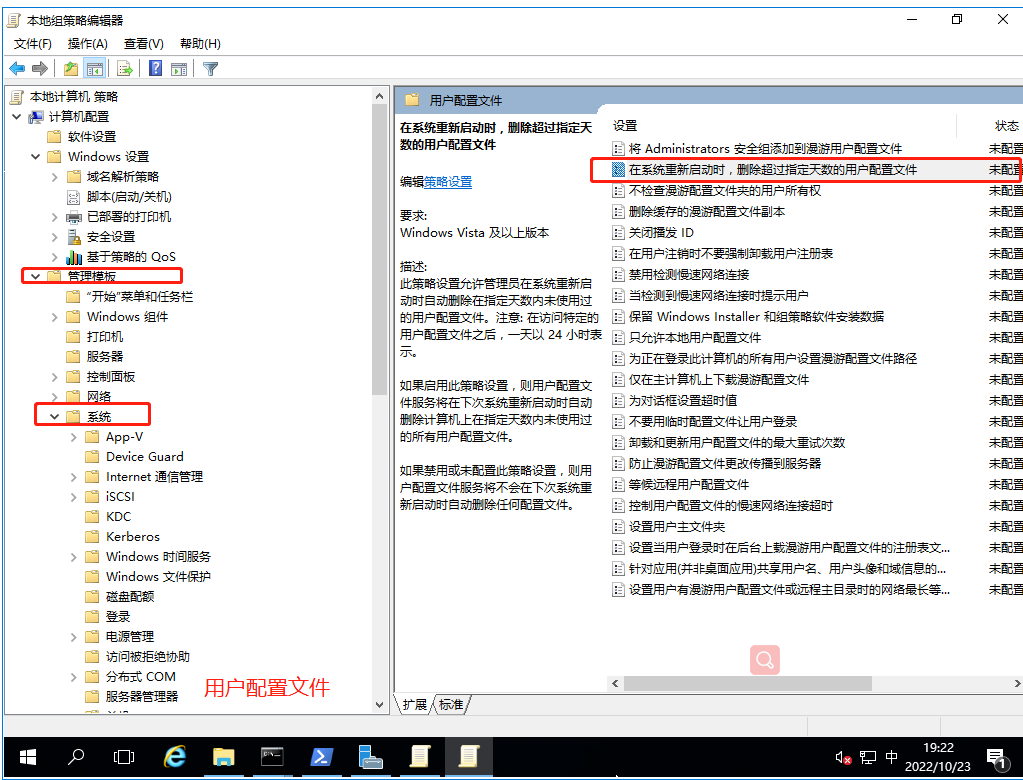

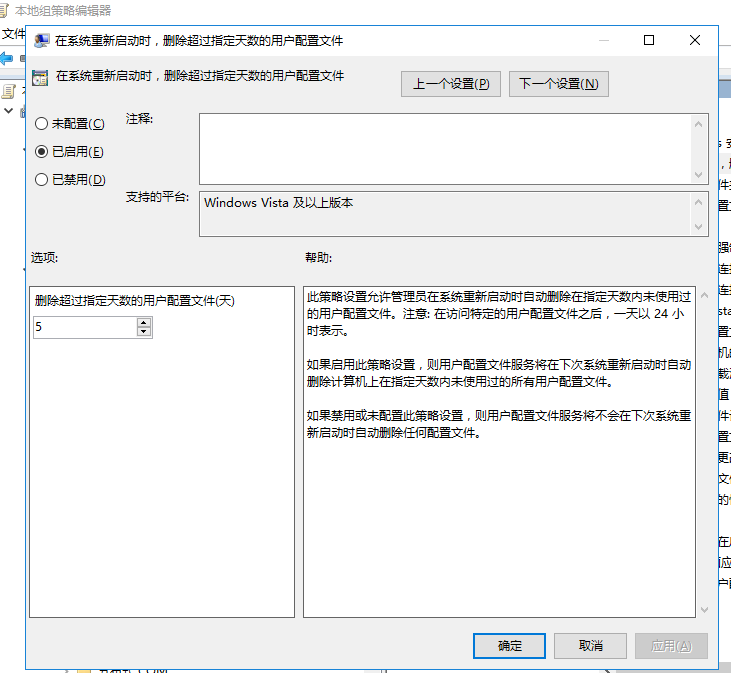

(3) 系统重新启动时,删除超过5 天的用户配置文件;

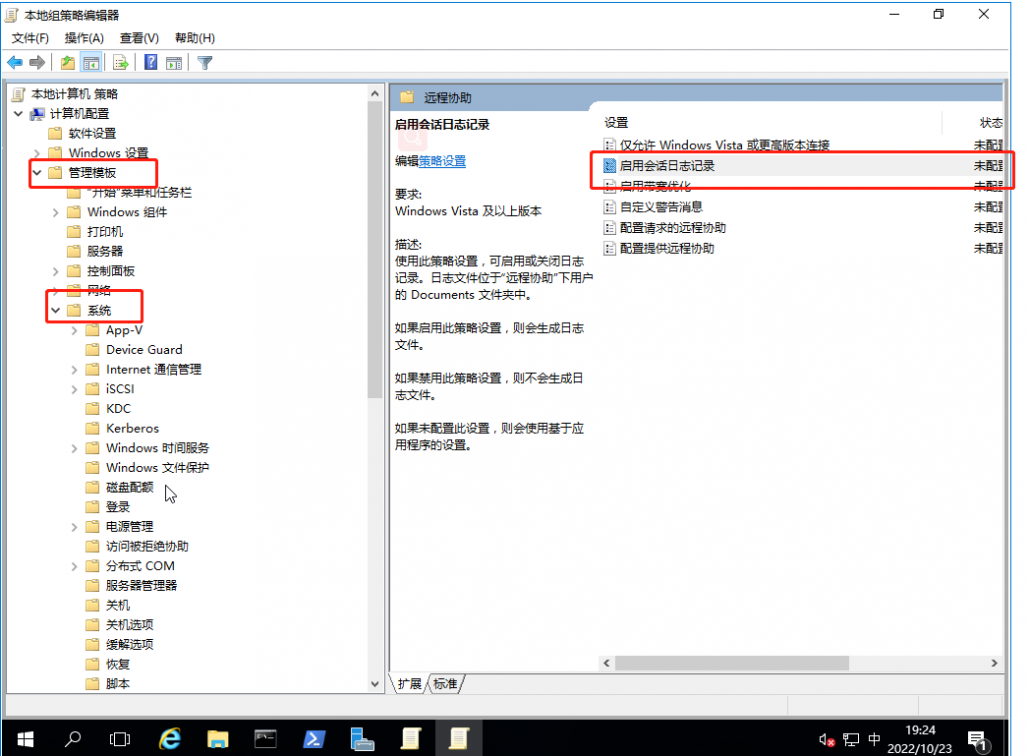

(4) 记录远程协助会话日志;

(5) 禁止只运行一次的备份;

(6) 不允许保存远程桌面连接密码。

此服务器可以通过可移动磁盘获取外部资料,但禁止通过可移动磁盘向外

转移资料;

开始—运行,输入“gpedit.msc”,打开本地组策略编辑器。

计算机配置\管理模板\系统\可移动存储访问

记录可移动存储的成功访问事件;

系统重新启动时,删除超过 5 天的用户配置文件;

开始—运行,输入“gpedit.msc”,打开本地组策略编辑器。

计算机配置\管理模板\系统\用户配置文件

记录远程协助会话日志;

开始—运行,输入“gpedit.msc”,打开本地组策略编辑器。

计算机配置\管理模板\系统\远程协助

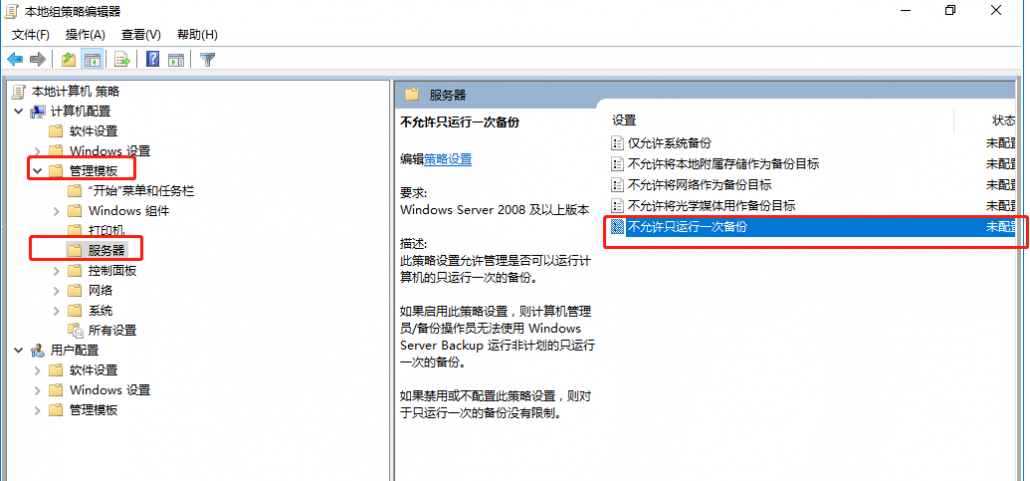

禁止只运行一次的备份;

开始—运行,输入“gpedit.msc”,打开本地组策略编辑器。

计算机配置\管理模板\服务器

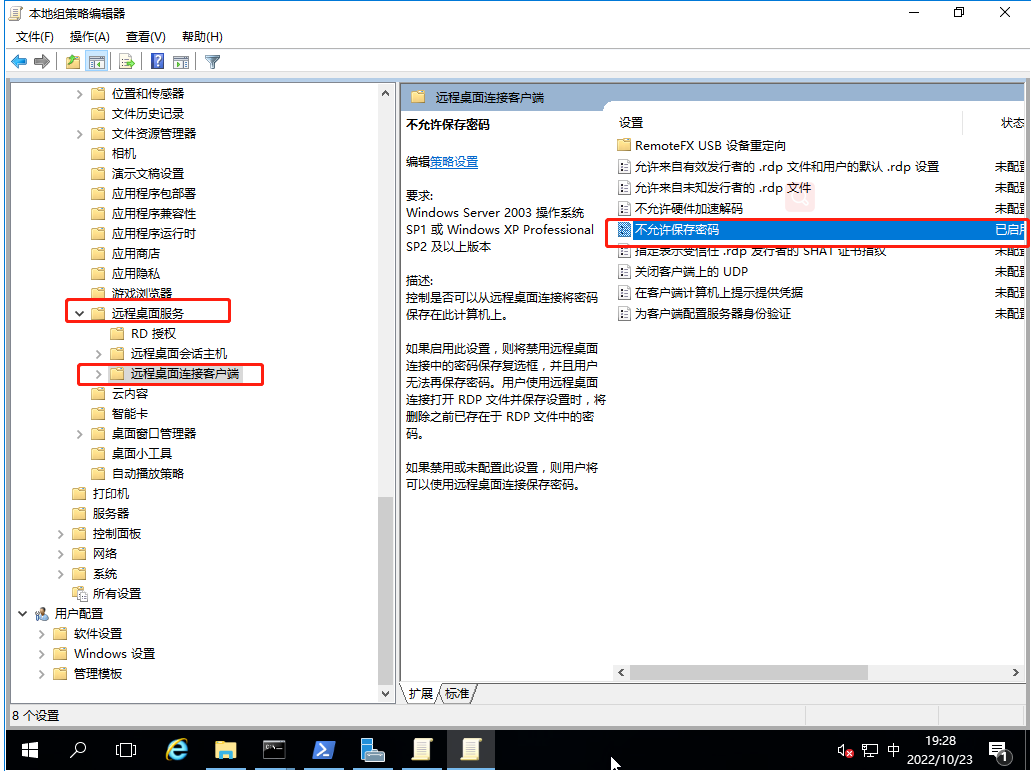

不允许保存远程桌面连接密码。

开始—运行,输入“gpedit.msc”,打开本地组策略编辑器。

计算机配置\管理模板\windows组件\远程桌面服务\远程桌面连接客户端

配置openwaf应用防火墙

试题代码: 1.2.4

1. 场地设备要求

(1)计算机一台

(2)安装有 openwaf 的虚拟机

2.工作任务

公司网站新增了一个waf 防火墙,要求配置如下的安全策略:

1.设置保护服务器IP 和端口号分别为192.168.2.1、8000;

2.设置规则引擎:允许在周一到周五的早上9 点至晚上18 点访问,禁止访

问/admin 目录,并且设置192.168.6.0/24 网段不允许访问。

3.设置CC 防护:单一源ip 每秒新建连接数不超过35 个,单一源ip 防护期

间内连接总数为85 个,单一路径每秒请求总数为25 个,清洗时长设置为20 秒。

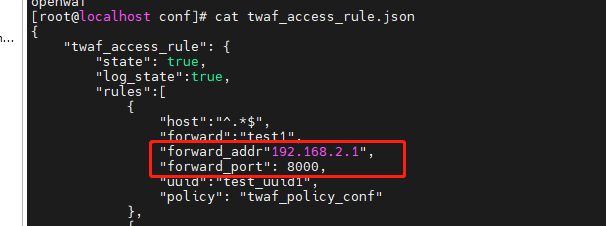

设置保护服务器 IP 和端口号分别为 192.168.2.1、8000;

首先要理清openwaf安装在的位置,查找其配置及文件后修改配置文件生效。

配置文件通常在:/etc/ngx_openwaf.conf或/opt/openwaf/conf/ngx_openwaf.conf

规则文件通常在:/root/openwaf/conf/twaf_access_rule.json

或:/opt/OpenWAF/conf/twaf_access_rule.json

答案:修改配置文件:twaf_access_rule.json

"forward_addr": "192.168.2.1", -- 后端服务器ip地址,即需要防护的目标网站地址

"forward_port": "8000", -- 后端服务器端口号(缺省80),即需要防护的目标网站端口

设置规则引擎:允许在周一到周五的早上 9 点至晚上 18 点访问,禁止访问/admin 目录,并且设置 192.168.6.0/24 网段不允许访问。

设置规则引擎:允许在周一到周五的早上 9 点至晚上 18 点访问,禁止访问/admin 目录,并且设置 192.168.6.0/24 网段不允许访问。

需要使用:user_defined_rules模块 在编辑OpenWAF/lib/twaf/inc/knowledge_db/twrules/rules.json 添加以下规则

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 |

"user_defined_rules":[ { "id": "1000001", "release_version": "858", "charactor_version": "001", "disable": false, "opts": { "nolog": false }, "phase": "access", "action": "deny", "meta": 403, "severity": "high", "rule_name": "relative time", "desc": "周一至周五的9点至18点,禁止访问/admin目录", "match": [{ "vars": [{ "var": "URI" }], "operator": "begins_with", "pattern": "/admin" }, { "vars": [{ "var": "TIME_WDAY" }], "operator": "equal", "pattern": ["1", "2", "3", "4", "5"] }, { "vars": [{ "var": "TIME" }], "operator": "str_range", "pattern": ["09:00:00-18:00:00"] }] }, { "id": "1000002", "release_version": "858", "charactor_version": "001", "disable": false, "opts": { "nolog": false }, "phase": "access", "action": "deny", "meta": 403, "severity": "high", "rule_name": "iputil", "desc": "某ip段内不许访问", "match": [{ "vars": [{ "var": "REMOTE_ADDR" }], "operator": "ip_utils", "pattern": ["192.168.6.0/24"] }] } ] |

3.设置 CC 防护:单一源 ip 每秒新建连接数不超过 35 个,单一源 ip 防护期间内连接总数为 85 个,单一路径每秒请求总数为 25 个,清洗时长设置为 20 秒。

waf_anti_cc 的 0.0.3 版有此功能:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 |

{ "twaf_limit_conn": { "state":true, #CC防护模块开关 "log_state":true, #CC日志开关 "trigger_state":true, #触发开关 "clean_state":true, # 清洗开关 "trigger_thr":{ # 触发阈值(关系为“或”) "req_flow_max":1073741824, # 每秒请求流量,单位B "req_count_max":10000 #每秒请求数 }, "clean_thr":{ #清洗阈值 "new_conn_max":35,# 单一源ip每秒新建连接数 "conn_max":85, #单一源ip防护期间内连接总数 "req_max":50, #单一源ip每秒请求总数 "uri_frequency_max":25 #单一路径每秒请求总数 }, "attacks": 1, # -- 在一次CC攻击过程中,某ip触发清洗值的次数大于attacks,则此ip会一直被拦截,直到CC攻击结束 "timer_flush_expired":10, #清理shared_dict过期数据的时间间隔 "interval":10, #进入CC防护后发送日志的时间间隔,单位秒 "shared_dict_name":"twaf_limit_conn", # 存放其他信息的shared_dict "shared_dict_key": "remote_addr", #shared_dict的键值 "action":"DENY", # 触发CC防护执行的动作 "action_meta":403, "timeout":20#清洗时长(当再次触发清洗值时,重置) } } |

————————————————

版权声明:本文为CSDN博主「Front-」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。

原文链接:https://blog.csdn.net/zwf8558/article/details/127581579

文章评论